روند چرخه اسکن PLC

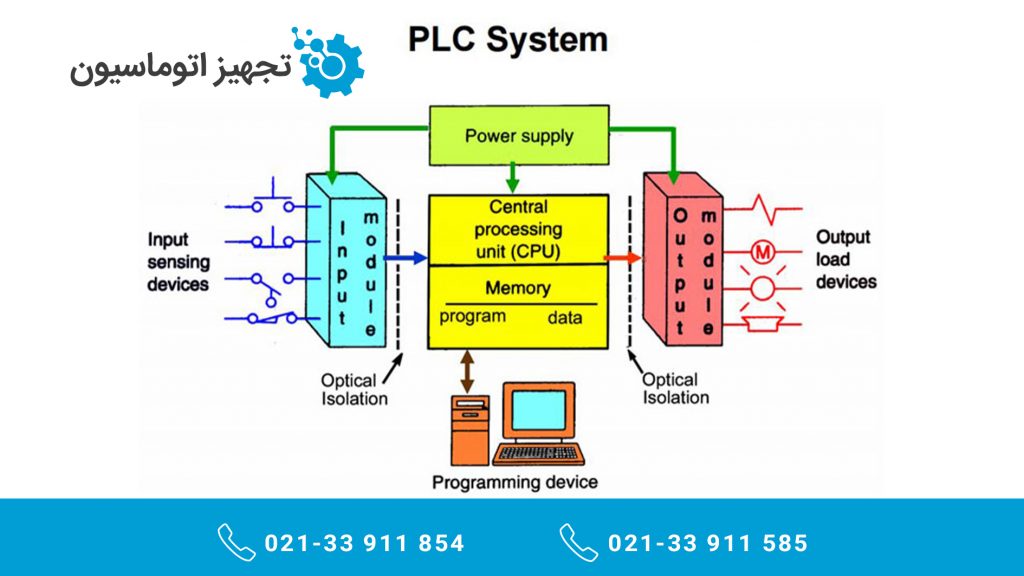

PLC در چرخه اسکن برنامه کار می کند ، جایی که برنامه خود را به طور مکرر اجرا می کند. ساده ترین چرخه اسکن شامل 3 مرحله است:

- ورودی ها را بخوانید ،

- برنامه را اجرا کنید ،

- خروجی ها را بنویسید.

این برنامه توالی دستورالعمل ها را دنبال می کند. برای ارزیابی تمام دستورالعمل ها و به روزرسانی وضعیت تمام خروجی ها ، معمولاً ده ها میلی ثانیه طول می کشد تا پردازنده انجام شود. اگر سیستم شامل ورودی / خروجی از راه دور باشد – به عنوان مثال یک قفسه خارجی با ماژول های ورودی / خروجی – در آن صورت عدم اطمینان بیشتری در زمان پاسخگویی در سیستم PLC ایجاد می شود.

با پیشرفت بیشتر PLC ها ، روش هایی برای تغییر توالی اجرای نردبان توسعه یافتند و زیرروال ها نیز اجرا شدند. این برنامه نویسی پیشرفته می تواند برای صرفه جویی در وقت اسکن برای فرآیندهای با سرعت بالا مورد استفاده قرار گیرد. به عنوان مثال ، بخشهایی از برنامه که فقط برای تنظیم دستگاه استفاده می شود ، می توانند از قسمتهایی که برای کار با سرعت بالاتر لازم است جدا شوند. اکنون PLC های جدیدتر این گزینه را دارند که برنامه منطقی را همزمان با اسکن IO اجرا کنید. این بدان معنی است که IO در پس زمینه به روز می شود و منطق مقادیر لازم را هنگام اسکن منطقی می خواند و می نویسد.

در مواردی که مدت زمان اسکن PLC بسیار طولانی است و امکان عملکرد قابل پیش بینی را ندارد ، می توان از ماژول های ورودی و خروجی ویژه استفاده کرد. ماژول های زمان بندی دقیق یا ماژول های شمارنده برای استفاده با رمزگذارهای شافت ، در مواردی استفاده می شود که زمان اسکن برای شمارش قابل اعتماد پالس ها یا تشخیص حس چرخش رمزگذار بسیار طولانی باشد. این امکان را برای حتی یک PLC نسبتاً کند فراهم می کند تا مقادیر شمارش شده را برای کنترل یک ماشین تفسیر کند ، زیرا تجمع پالس ها توسط یک ماژول اختصاصی انجام می شود که تاثیری در سرعت اجرای برنامه ندارد.

امینت PLC

EA Parr در کتاب خود از سال 1998 ، اشاره کرد که حتی اگر اکثر کنترلرهای قابل برنامه ریزی به کلیدهای فیزیکی و رمزهای عبور احتیاج دارند ، اما عدم کنترل دقیق دسترسی و سیستم های کنترل نسخه و همچنین زبان برنامه نویسی قابل فهم ، این احتمال را می دهد که تغییرات غیرمجاز در برنامه ها اتفاق خواهد افتاد و مورد توجه قرار نخواهد گرفت.

پیش از کشف کرم رایانه ای Stuxnet در ژوئن 2010 ، امنیت PLC ها توجه چندانی نداشت. کنترل کننده های قابل برنامه ریزی مدرن عموماً دارای سیستم عامل های بیدرنگ هستند که می توانند در معرض سو استفاده مانند سیستم عامل های دسک تاپ مانند Microsoft Windows باشند . PLC ها همچنین می توانند با به دست آوردن کنترل رایانه ای که با آنها ارتباط دارند ، مورد حمله قرار گیرند. از سال 2011 ، با رایج شدن شبکه در محیط PLC که شبکه های بستر کارخانه و شبکه های دفتری قبلی را جدا می کند ، این نگرانی ها بیشتر شده است.

در فوریه 2021 ، Rockwell Automation به طور علنی یک آسیب پذیری مهم را تحت تأثیر خانواده کنترل کننده های Logix خود قرار داد. کلید رمزنگاری مخفی مورد استفاده برای تأیید ارتباط بین PLC و ایستگاه کاری را می توان از نرم افزار برنامه نویسی Studio 5000 Logix Designer استخراج کرد و برای تغییر از راه دور کد برنامه و پیکربندی کنترل کننده متصل استفاده کرد. به این آسیب پذیری نمره شدت 10 از 10 در مقیاس آسیب پذیری CVSS داده شد .

PLC های ایمنی

در سال های اخیر PLC های “ایمنی” یا به عنوان مدل های مستقل یا به عنوان عملکرد و سخت افزار دارای درجه ایمنی که به معماری های کنترل کننده موجود ( Allen-Bradley Guardlogix، Siemens F-series و غیره) اضافه شده اند ، رایج شده اند . اینها با انواع PLC معمولی متفاوت هستند زیرا برای کاربردهای حیاتی در ایمنی مناسب هستند که PLC ها به طور سنتی با رله های ایمنی سیم دار و مناطق حافظه اختصاص داده شده به دستورالعمل های ایمنی تکمیل می شوند. استاندارد سطح ایمنی SIL است . به عنوان مثال ، ممکن است از یک PLC ایمنی برای کنترل دسترسی به سلول ربات با دسترسی کلید گیر استفاده شود، یا شاید برای مدیریت پاسخ خاموش شدن به توقف اضطراری در یک خط تولید نوار نقاله. این PLC ها به طور معمول دارای یک مجموعه دستورالعمل منظم محدود هستند که با دستورالعمل های خاص ایمنی طراحی شده است که برای اتصال با توقف های اضطراری ، صفحه های نور و غیره طراحی شده است. انعطاف پذیری که این سیستم ها ارائه می دهند منجر به رشد سریع تقاضا برای این کنترل کننده ها شده است.